Wraz z dynamicznym rozwojem Przemysłu 4.0, cyfrowa transformacja produkcji stała się faktem. Inteligentne fabryki, Internet Rzeczy (IoT), sztuczna inteligencja (AI) i analiza Big Data to nie tylko modne hasła — to elementy realnie zmieniające sposób, w jaki przedsiębiorstwa projektują, wytwarzają i dostarczają produkty. Jednak wraz z nowymi możliwościami pojawiło się nowe, poważne wyzwanie: cyberbezpieczeństwo.

Czym jest Przemysł 4.0?

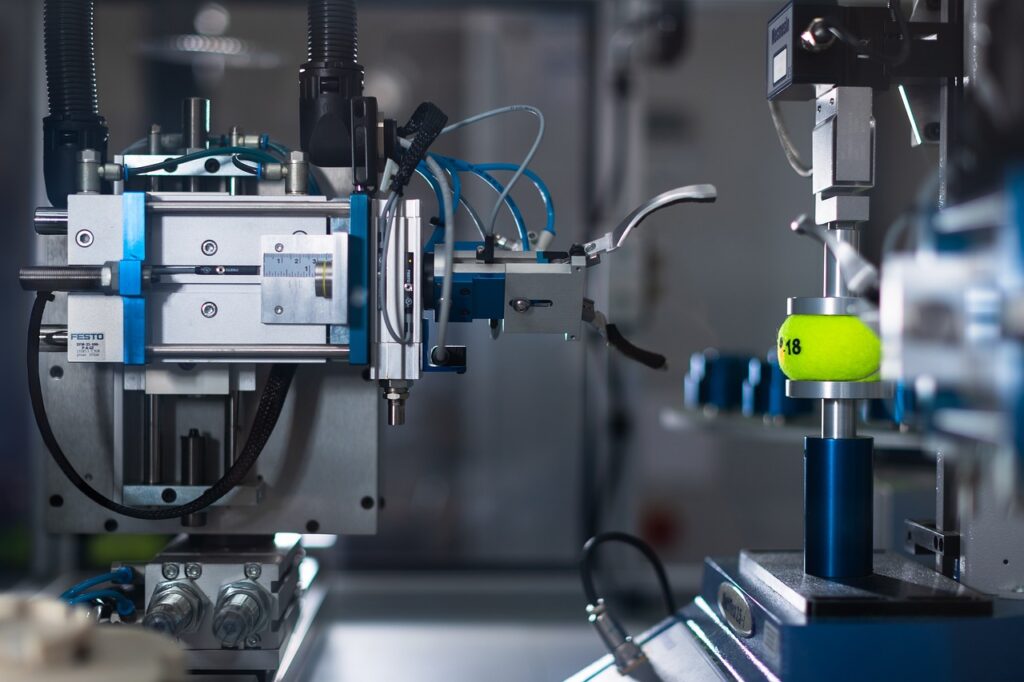

Przemysł 4.0 to termin określający czwartą rewolucję przemysłową, która rozpoczęła się na początku XXI wieku. W odróżnieniu od poprzednich rewolucji — opartych na mechanizacji (Przemysł 1.0), elektryfikacji i masowej produkcji (Przemysł 2.0), a następnie automatyzacji i informatyzacji (Przemysł 3.0) — Przemysł 4.0 opiera się na integracji świata fizycznego z cyfrowym.

To przełomowa koncepcja, w której maszyny, systemy i ludzie współpracują w czasie rzeczywistym, wymieniając się danymi i dostosowując procesy produkcyjne niemal natychmiast. Centralnym elementem Przemysłu 4.0 są dane – ich zbieranie, analizowanie i wykorzystywanie do optymalizacji działań w czasie rzeczywistym.

Kluczowe cechy Przemysłu 4.0:

- Internet Rzeczy (IoT)

Urządzenia, maszyny i czujniki połączone w sieci, które nie tylko zbierają dane, ale i komunikują się między sobą bez udziału człowieka. Umożliwia to np. automatyczne dostosowanie parametrów produkcji do zmieniających się warunków. - Systemy cyber-fizyczne (CPS)

To połączenie elementów fizycznych (np. robotów, linii produkcyjnych) z ich cyfrowymi odpowiednikami. CPS monitorują i sterują procesami produkcyjnymi, często bezpośrednio w chmurze. - Big Data i zaawansowana analityka

Ogromne ilości danych produkcyjnych są analizowane z użyciem sztucznej inteligencji i uczenia maszynowego, aby przewidywać awarie, zwiększać efektywność i ograniczać marnotrawstwo. - Chmura obliczeniowa i edge computing

Dzięki chmurze firmy mogą skalować swoje operacje bez potrzeby posiadania kosztownej infrastruktury IT. Edge computing (przetwarzanie danych na brzegu sieci) pozwala natomiast reagować natychmiast, bez potrzeby przesyłania danych do centralnych serwerów. - Personalizacja i elastyczność produkcji

Nowoczesne zakłady produkcyjne potrafią wytwarzać zróżnicowane produkty „na żądanie” przy zachowaniu niskich kosztów i wysokiej jakości. To koniec ery masowej produkcji jednego typu towaru.

Dlaczego Przemysł 4.0 jest rewolucją?

Bo zmienia wszystko — od projektowania produktów, przez zarządzanie łańcuchem dostaw, po sposób współpracy między ludźmi a maszynami. W Przemyśle 4.0:

– produkcja staje się inteligentna,

– systemy uczą się i dostosowują bez udziału człowieka,

– decyzje podejmowane są na podstawie danych w czasie rzeczywistym.

To nie tylko technologia — to nowa filozofia działania przedsiębiorstw przemysłowych, która pozwala być bardziej elastycznym, odpornym na kryzysy i konkurencyjnym na rynku globalnym.

Zagrożenia dla danych w inteligentnych fabrykach

Cyfrowe systemy przemysłowe są narażone na wiele typów ataków. Do najpoważniejszych zagrożeń należą:

1. Ataki ransomware

Ransomware to złośliwe oprogramowanie, które szyfruje dane lub blokuje dostęp do systemów, a następnie żąda okupu (najczęściej w kryptowalutach) za ich odblokowanie. W ostatnich latach ransomware stało się jednym z najpoważniejszych zagrożeń dla przedsiębiorstw przemysłowych. Dlaczego? Bo zakłady produkcyjne są szczególnie wrażliwe na przestoje — każda godzina przestoju to realna strata finansowa i wizerunkowa.

Jak działa atak ransomware?

– wejście do systemu – najczęściej poprzez zainfekowany załącznik w e-mailu, lukę w oprogramowaniu lub słabe hasło,

– rozprzestrzenienie się w sieci – malware skanuje sieć w poszukiwaniu innych podatnych urządzeń,

– szyfrowanie danych – blokuje pliki, serwery, a czasem nawet całe systemy SCADA i PLC,

– wyświetlenie żądania okupu – zazwyczaj z krótkim terminem i groźbą trwałej utraty danych.

Ransomware a przemysł: realne zagrożenia.

W kontekście Przemysłu 4.0, ransomware może zablokować:

– linie produkcyjne sterowane cyfrowo,

– systemy monitoringu i kontroli jakości,

– interfejsy operatorów (HMI),

– bazę klientów i dokumentację projektową w chmurze.

Celem ataków są nie tylko dane biurowe, ale również infrastruktura OT (Operational Technology), która wcześniej była izolowana, ale dziś — ze względu na cyfryzację — coraz częściej jest połączona z Internetem lub systemami IT.

Głośne przypadki ataków ransomware w przemyśle:

– Norsk Hydro (2019) – globalny producent aluminium został zaatakowany przez ransomware „LockerGoga”. Atak sparaliżował produkcję w kilkunastu krajach. Firma musiała przejść na tryb manualny, a straty przekroczyły 70 milionów dolarów.

– Colonial Pipeline (2021) – choć bardziej związany z infrastrukturą krytyczną, atak ten skutecznie zatrzymał dostawy paliwa na wschodnim wybrzeżu USA. Hakerzy z grupy DarkSide zażądali 4,4 mln dolarów okupu, z czego większość została później odzyskana przez FBI.

– JBS (2021) – największy na świecie przetwórca mięsa. Atak ransomware zatrzymał linie produkcyjne w USA, Australii i Kanadzie. Firma zapłaciła 11 mln dolarów okupu.

Dlaczego firmy przemysłowe są łakomym kąskiem?

– Wysokie koszty przestoju – przemysł nie może sobie pozwolić na długi downtime.

– Krytyczna infrastruktura – produkcja, energia, logistyka to systemy o kluczowym znaczeniu.

– Brak gotowości IT – wiele fabryk ma przestarzałe systemy, które nie są odporne na współczesne zagrożenia.

Jak chronić się przed ransomware?

– backup danych – regularne, offline’owe kopie zapasowe, przechowywane poza główną siecią,

– szkolenia pracowników – większość ataków zaczyna się od nieświadomego kliknięcia,

– segmentacja sieci – odseparowanie sieci OT od IT ogranicza rozprzestrzenianie się wirusa,

– monitorowanie sieci – narzędzia typu EDR, SIEM czy NDR pomagają w szybkiej detekcji anomalii,

– reagowanie i procedury kryzysowe – każdy zakład powinien mieć opracowany plan reagowania na incydenty.

2. Sabotaż przemysłowy – ciche zagrożenie inteligentnych fabryk.

Sabotaż przemysłowy to celowe działanie mające na celu zakłócenie lub zniszczenie procesów produkcyjnych, kradzież technologii, danych lub osłabienie pozycji firmy na rynku. W epoce Przemysłu 4.0, gdzie systemy są zautomatyzowane, połączone z Internetem i zależne od danych, potencjalne skutki sabotażu mogą być dramatyczne.

Czym różni się sabotaż od typowego cyberataku?

Podczas gdy klasyczne cyberataki (jak ransomware) mają na celu szybki zysk, sabotaż przemysłowy bywa cichy, długofalowy i ukierunkowany. Może być przeprowadzony:

– przez konkurencję,

– z motywów politycznych lub ekonomicznych (np. przez państwa),

– przez niezadowolonych pracowników lub byłych partnerów biznesowych.

Przykłady sabotażu przemysłowego:

– STUXNET (2010) – najbardziej znany przypadek cybernetycznego sabotażu. Złośliwe oprogramowanie stworzone (najprawdopodobniej) przez USA i Izrael zostało użyte do zniszczenia wirówek w irańskich zakładach wzbogacania uranu. Malware działał w ukryciu, manipulując systemami SCADA i doprowadzając do fizycznego uszkodzenia sprzętu – bez wzbudzania alarmów.

– Triton/Trisis (2017) – atak wymierzony w systemy bezpieczeństwa przemysłowego (SIS) w zakładach petrochemicznych na Bliskim Wschodzie. Gdyby był skuteczny, mógł doprowadzić do wybuchu lub skażenia. To przykład, że cyberatak może mieć konkretne skutki fizyczne.

– Ataki insiderów – w wielu przypadkach sabotaż dokonywany jest przez osoby z wewnątrz: np. inżynier, który odchodzi z pracy i zostawia „tylną furtkę” w kodzie lub specjalnie psuje działanie automatyki przemysłowej.

W jaki sposób może wyglądać sabotaż w Przemyśle 4.0?

– manipulacja danymi pomiarowymi – np. podmiana odczytów czujników temperatury lub ciśnienia może doprowadzić do błędów w produkcie końcowym,

– zakłócenie synchronizacji maszyn – przez ingerencję w systemy PLC (programowalne sterowniki logiczne),

– wprowadzenie backdoora – tzw. tylna furtka pozwala atakującemu na dostęp do systemu w dowolnym momencie,

– zakłócenie procesu logistycznego lub łańcucha dostaw – np. fałszywe zamówienia, opóźnienia lub dezorganizacja magazynów,

– sabotaż przez aktualizację – złośliwy kod może zostać ukryty w firmware nowego komponentu IoT lub aktualizacji SCADA.

Skutki sabotażu przemysłowego:

– utrata zaufania klientów i kontrahentów, jeśli wadliwy produkt trafi na rynek,

– koszty przestojów i napraw – nierzadko liczone w milionach,

– utrata danych technologicznych – np. receptur, dokumentacji technicznej czy projektów CAD,

– potencjalne zagrożenie dla zdrowia i życia – np. w przemyśle chemicznym, energetycznym czy spożywczym.

Jak chronić się przed sabotażem?

– monitoring systemów OT/IT – dzięki analizie zachowań i ruchu sieciowego można wykryć anomalie sugerujące sabotaż,

– zarządzanie dostępem (IAM) – ograniczanie uprawnień użytkowników i śledzenie kto, gdzie i kiedy ma dostęp,

– szyfrowanie komunikacji i danych – nawet jeśli dane zostaną przechwycone, nie powinny być czytelne,

– bezpieczne aktualizacje oprogramowania – każda aktualizacja powinna być weryfikowana, a firmware powinien pochodzić tylko od zaufanych dostawców,

– weryfikacja dostawców i partnerów – tzw. „supply chain attacks” stają się coraz powszechniejsze,

– polityka bezpieczeństwa wobec pracowników – odejście pracownika powinno automatycznie dezaktywować jego dostęp do systemów.

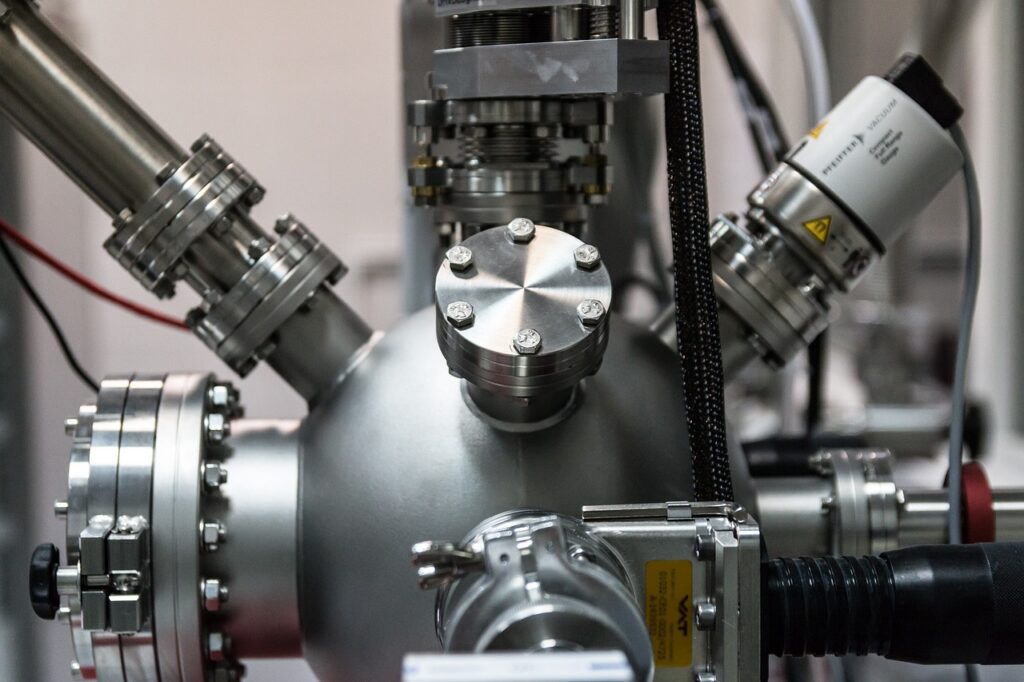

3. Nieautoryzowany dostęp do sieci OT – cicha luka w cyfrowych fabrykach

W erze Przemysłu 4.0, gdy linie produkcyjne, czujniki, sterowniki PLC i systemy SCADA są zintegrowane z Internetem i środowiskiem IT, sieć OT staje się jednym z najbardziej wrażliwych punktów fabryki. Niestety, zbyt często sieć ta jest słabo zabezpieczona — projektowana z myślą o wydajności i dostępności, a nie o bezpieczeństwie.

Czym jest OT i czym różni się od IT?

IT (Information Technology) – systemy zarządzające danymi: e-maile, serwery, komputery, systemy ERP.

OT (Operational Technology) – urządzenia i systemy sterujące procesami fizycznymi: maszyny, roboty, sterowniki PLC, systemy HMI, SCADA.

W tradycyjnych modelach te dwa światy były odseparowane. Dziś – z powodu cyfryzacji, automatyzacji i chmury – coraz częściej się przenikają, co otwiera nowe drzwi dla cyberprzestępców.

Jak dochodzi do nieautoryzowanego dostępu do sieci OT:

– brak segmentacji sieci – jedna płaska sieć, w której urządzenia IT i OT komunikują się bez żadnych ograniczeń,

– słabe lub domyślne hasła – wiele urządzeń OT działa na przestarzałym oprogramowaniu z fabrycznymi hasłami,

– zdalny dostęp bez zabezpieczeń – np. przez niezabezpieczone VPN, pulpity zdalne czy dostęp serwisowy,

– nieaktualizowane systemy SCADA i PLC – stare systemy bez poprawek bezpieczeństwa to łatwy cel dla atakujących,

– nieświadomi użytkownicy – operatorzy i technicy często nie są przeszkoleni w zakresie cyberzagrożeń.

Potencjalne skutki nieautoryzowanego dostępu:

– zakłócenie lub zatrzymanie produkcji – np. zmiana parametrów linii, manipulacja działaniem maszyn, nadpisanie programu PLC,

– uszkodzenie sprzętu – celowe przeciążenie silników, błędne ustawienia temperatury, ciśnienia czy prędkości,

– zagrożenie bezpieczeństwa ludzi – np. wyłączenie systemów alarmowych lub odczytów bezpieczeństwa,

– kradzież danych produkcyjnych lub receptur – szczególnie groźne w sektorach high-tech, spożywczym, farmaceutycznym,

– sabotaż konkurencyjny lub szpiegostwo przemysłowe – dostęp do sieci OT pozwala śledzić procesy technologiczne i wykradać know-how.

Przykładowe wektory ataku:

– zewnętrzny dostawca serwisowy ma zdalny dostęp do PLC, ale jego konto nie jest odpowiednio chronione,

– pracownik z działu IT nieświadomie wprowadza wirusa przez laptopa podłączonego do tej samej sieci co SCADA,

– skaner portów wykrywa niezabezpieczony serwer Modbus TCP dostępny z zewnątrz,

– złośliwy pendrive pozostawiony na hali produkcyjnej trafia do komputera operatora HMI.

Jak chronić sieć OT?

– segmentacja sieci (np. poprzez VLAN i firewalle) – oddzielenie systemów IT i OT to podstawa,

– konta z minimalnymi uprawnieniami i MFA – dostęp do systemów SCADA czy HMI powinien być ograniczony i wieloetapowo weryfikowany,

– bezpieczny zdalny dostęp – tylko przez szyfrowane kanały (VPN z logami dostępu i whitelistą IP),

– monitoring i wykrywanie anomalii (NDR/IDS/OT-SIEM) – wykrycie nietypowych zachowań w czasie rzeczywistym,

– aktualizacje i zarządzanie łatkami – nawet jeśli systemy są stare, należy monitorować ich podatności i wdrażać poprawki,

– szkolenia dla operatorów OT – bezpieczeństwo nie kończy się na administratorach. Technicy muszą znać podstawowe zasady cyberhigieny.

4. Brak świadomości pracowników – największa luka w zabezpieczeniach

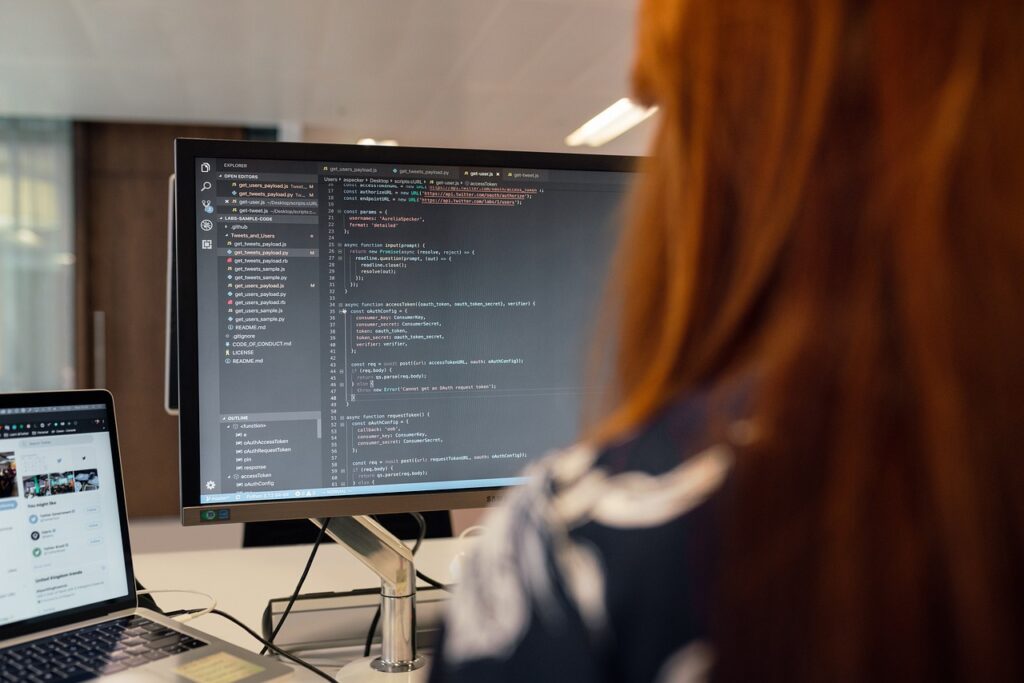

W każdej organizacji, bez względu na poziom automatyzacji i zaawansowania technologicznego, człowiek pozostaje najsłabszym ogniwem łańcucha bezpieczeństwa. Nawet najlepsze systemy zabezpieczeń mogą zawieść, jeśli użytkownik nie wie, jak prawidłowo się nimi posługiwać – albo co gorsza, nieświadomie je obchodzi.

W erze Przemysłu 4.0, gdzie wiele procesów operacyjnych, produkcyjnych i logistycznych jest sterowanych cyfrowo, niewiedza lub nieostrożność pracownika może prowadzić do poważnych incydentów — od przerwania produkcji po kradzież danych czy sabotaż.

Typowe błędy popełniane przez pracowników:

– otwieranie podejrzanych załączników lub linków w e-mailach – phishing to wciąż najczęstszy wektor ataku,

– korzystanie z prywatnych, niezabezpieczonych urządzeń do pracy lub diagnostyki maszyn,

– udostępnianie haseł współpracownikom lub – co gorsza – zapisywanie ich na kartkach przy stanowiskach,

– brak reakcji na podejrzane zachowania systemów – np. spowolnienie HMI czy nieprawidłowe dane z czujników,

– brak zgłaszania incydentów bezpieczeństwa – nawet tych drobnych, które mogłyby być początkiem większego ataku,

– ignorowanie aktualizacji i komunikatów systemowych – co prowadzi do pozostawienia otwartych podatności.

Przykład z życia:

Operator maszyny w fabryce otwiera e-mail z informacją o „nowym zamówieniu do wydruku”. W załączniku znajduje się złośliwy plik, który infekuje komputer HMI. Przez brak izolacji sieci, malware przenosi się do systemu SCADA i szyfruje pliki konfiguracyjne sterowników PLC. Produkcja staje. Gdyby operator wiedział, jak wygląda phishing i na co zwracać uwagę, atak mógłby zostać zatrzymany na samym początku.

Konsekwencje braku świadomości:

– przestoje produkcyjne przez przypadkowe uruchomienie malware,

– utrata danych lub projektów – np. inżynier wysyła pliki do „fałszywego kontrahenta”,

– zagrożenie życia i zdrowia – niewłaściwa reakcja na awarię systemu może mieć skutki fizyczne,

– zaniechanie zgłoszenia incydentu – co uniemożliwia szybką reakcję i ograniczenie szkód,

– złamane procedury bezpieczeństwa – np. poprzez użycie pendrive’a bez skanowania.

Jak zbudować kulturę cyberbezpieczeństwa wśród pracowników?

– regularne szkolenia i warsztaty – nie raz na rok, ale cyklicznie i dopasowane do konkretnych stanowisk,

– symulacje ataków phishingowych – by w praktyce nauczyć się rozpoznawać zagrożenia,

– czytelne procedury zgłaszania incydentów – pracownik powinien wiedzieć, gdzie i do kogo zgłosić podejrzenie ataku,

– kampanie edukacyjne w zakładzie – plakaty, komunikaty, krótkie materiały wideo przypominające zasady bezpieczeństwa,

– nagrody za czujność i dobre praktyki – np. za zgłoszenie nieprawidłowości lub wykrycie luki,

– włączenie działu HR i kadr w strategię bezpieczeństwa – onboarding nowych pracowników powinien zawierać komponent cyberbezpieczeństwa.

Jak zabezpieczyć dane w Przemyśle 4.0?

Cyfrowa rewolucja w przemyśle przyniosła ze sobą nowe wyzwania i odpowiedzialność: dane stały się kluczowym zasobem. Przemysł 4.0 to świat, w którym każda maszyna, czujnik i sterownik generuje, analizuje i przesyła dane – często w czasie rzeczywistym. Chronienie tych danych przed nieautoryzowanym dostępem, manipulacją i utratą to absolutna konieczność.

1. Segmentacja sieci i architektura bezpieczeństwa

Jednym z najważniejszych elementów ochrony danych w środowisku przemysłowym jest fizyczne i logiczne rozdzielenie sieci IT (biznesowej) od OT (operacyjnej). Brak tej separacji często prowadzi do przenoszenia się zagrożeń z komputerów biurowych na maszyny produkcyjne.

Stosuj model strefowy (np. ISA/IEC 62443):

– Sieć zarządcza

– Sieć SCADA/HMI

– Sieć PLC

– Sieć urządzeń końcowych

Każda warstwa powinna być odseparowana firewallami i kontrolą dostępu.

DMZ (strefa zdemilitaryzowana) – dla bezpiecznej wymiany danych między IT i OT.

2. Szyfrowanie danych

Dane przesyłane między systemami produkcyjnymi, czujnikami, chmurą i aplikacjami muszą być szyfrowane zarówno w tranzycie (np. TLS, VPN) jak i w spoczynku (na dyskach, serwerach, urządzeniach brzegowych). Szyfrowanie uniemożliwia atakującym odczyt przechwyconych informacji – nawet jeśli uda im się włamać.

3. Zarządzanie tożsamością i dostępem (IAM)

W Przemyśle 4.0 różni użytkownicy – od operatorów po dostawców zdalnego serwisu – potrzebują dostępu do danych. Kluczowe jest, by:

– każdy użytkownik miał indywidualne konto,

– dostęp był przydzielany na zasadzie minimum uprawnień (least privilege),

– system wspierał uwierzytelnianie wieloskładnikowe (MFA),

– dostęp był rejestrowany i monitorowany.

Pamiętaj: najgroźniejszy atak może pochodzić nie z zewnątrz, ale z wewnątrz.

4. Backup i plan odzyskiwania danych (Disaster Recovery)

W dobie ransomware i awarii systemów OT, kopie zapasowe są absolutnie niezbędne.

Zalecenia:

– twórz kopie zapasowe kluczowych danych konfiguracyjnych i operacyjnych (np. programów sterowników, baz danych produkcyjnych),

– przechowuj backup offline lub w sieci izolowanej,

– regularnie testuj proces przywracania (recovery drills).

Wdrażaj politykę 3-2-1: 3 kopie, na 2 różnych nośnikach, 1 offline.

5. Bezpieczna aktualizacja oprogramowania i firmware

Urządzenia przemysłowe (HMI, PLC, sterowniki) często działają przez wiele lat – i bywają podatne na ataki, jeśli nie są aktualizowane.

Rekomendacje:

– aktualizuj tylko z zaufanych źródeł (producenta),

– stosuj cyfrowe podpisy aktualizacji,

– testuj aktualizacje w środowisku testowym przed wdrożeniem,

– prowadź ewidencję wersji oprogramowania i historii zmian.

6. Monitorowanie i wykrywanie zagrożeń (OT/IT SOC, IDS/NDR)

Wczesne wykrycie incydentu pozwala ograniczyć jego skutki. W środowisku przemysłowym oznacza to:

– monitorowanie ruchu w sieci OT (np. przez systemy typu IDS/NDR),

– zbieranie logów z urządzeń (SIEM),

– wykrywanie anomalii w zachowaniu systemów i użytkowników,

– integrację z zespołem SOC lub wewnętrznym działem cyberbezpieczeństwa.

Kluczowe jest reagowanie w czasie rzeczywistym – opóźnienie może kosztować setki tysięcy złotych.

7. Edukacja pracowników i procedury bezpieczeństwa

Technologia nie wystarczy, jeśli użytkownik nie wie, jak z niej korzystać bezpiecznie.

Co warto wdrożyć:

– szkolenia dla operatorów, inżynierów i pracowników IT/OT,

– procedury reagowania na incydenty (IRP),

– instrukcje tworzenia silnych haseł, identyfikacji phishingu,

– kultura zgłaszania nieprawidłowości (bez karania pracownika za „pomyłkę”).

8. Bezpieczeństwo urządzeń IoT/IIoT

W Przemyśle 4.0 coraz więcej danych pochodzi z czujników i urządzeń brzegowych (edge devices). Niestety, wiele z nich nie ma wbudowanych zabezpieczeń.

Co robić:

– zmieniać domyślne hasła urządzeń,

– aktualizować firmware zgodnie z harmonogramem,

– odizolować urządzenia od otwartego internetu,

– wykrywać nowe lub nieautoryzowane urządzenia w sieci.

Przykłady z życia ataków

A na koniec kilka prawdziwych przykładów ataków na systemy przemysłowe i dane w erze Przemysłu 4.0, które pokazują, jak groźne i realne są te zagrożenia

1. Atak ransomware na Colonial Pipeline (2021)

Jedna z największych sieci rurociągów paliwowych w USA została sparaliżowana przez atak ransomware. Cyberprzestępcy z grupy DarkSide zaszyfrowali kluczowe systemy IT i OT, co doprowadziło do tygodniowych przerw w dostawach paliwa, paniki na rynku i wzrostu cen. Atak pokazał, jak poważne konsekwencje dla gospodarki mogą mieć cyfrowe zagrożenia w sektorze przemysłowym.

2. Sabotaż w niemieckiej fabryce stali (2014)

W jednym z zakładów w Niemczech hakerzy uzyskali dostęp do systemów sterujących piecem przemysłowym i zmienili jego ustawienia. Efekt? Piec rozgrzał się do bardzo wysokiej temperatury, doprowadzając do poważnego uszkodzenia sprzętu i strat finansowych rzędu milionów euro. Ten przypadek jest przykładem świadomego sabotażu przez cyberprzestępców.

3. Atak na ukraińską elektrownię (2015)

Cyberatak na sieć elektroenergetyczną Ukrainy spowodował przerwę w dostawie prądu dla około 230 tysięcy ludzi. Atakujący wykorzystali złośliwe oprogramowanie BlackEnergy, które pozwoliło na zdalne sterowanie systemami SCADA, wyłączając stacje transformatorowe i blokując ich ponowne uruchomienie. To pierwszy znany przypadek cyberataku skutkującego przerwą w dostawie energii.

4. Wyciek danych w fabryce samochodów (2020)

W jednym z europejskich zakładów produkcyjnych doszło do wycieku tajnych danych projektowych oraz informacji o procesach produkcyjnych, które trafiły na fora hakerskie. Atak został przeprowadzony przez wewnętrznego pracownika, który wykorzystał swoje uprawnienia do pobrania i przekazania danych konkurencji. Ten przypadek pokazuje, jak ważna jest kontrola dostępu i monitorowanie aktywności użytkowników.

5. Phishing i infekcja malware w fabryce elektroniki (2022)

Pracownik działu IT otworzył zainfekowany e-mail, który zawierał malware szyfrujący pliki na serwerach produkcyjnych. Atak doprowadził do zatrzymania linii produkcyjnej na kilka dni, a koszt naprawy i przestojów wyniósł setki tysięcy euro. Przypadek ten podkreśla wagę szkoleń i podnoszenia świadomości pracowników.

6. Atak na wodociągi w Oldsmar, USA (2021)

Hakerzy uzyskali zdalny dostęp do systemów kontroli wody i próbowali podnieść poziom toksycznej substancji – wodorotlenku sodu – w miejskim wodociągu. Na szczęście operator szybko wykrył nieprawidłowości i zatrzymał proces. Incydent pokazał, jak ataki na infrastrukturę krytyczną mogą zagrażać życiu mieszkańców.

7. Złośliwy kod w systemach HVAC w biurowcach (2019)

W jednym z dużych kompleksów biurowych cyberprzestępcy zainstalowali malware w systemach sterowania klimatyzacją i wentylacją. Celem było wykorzystanie infrastruktury do przeprowadzenia dalszych ataków na sieć IT firmy oraz uzyskanie dostępu do poufnych danych.

8. Przerwa w produkcji w fabryce półprzewodników (2020)

Atak ransomware spowodował całkowite zatrzymanie linii produkcyjnej w dużej fabryce chipów. Przestój trwał kilka dni, co wywołało efekt domina w łańcuchu dostaw elektroniki na całym świecie, pokazując, jak cyberzagrożenia wpływają na globalną gospodarkę.

9. Manipulacja danymi w systemie kontroli jakości (2018)

W zakładzie farmaceutycznym hakerzy zmienili dane pomiarowe w systemie kontroli jakości, co mogło prowadzić do wprowadzenia na rynek niebezpiecznych leków. Dzięki audytowi i monitoringowi zagrożeń manipulacje zostały szybko wykryte i zatrzymane.

10. Utrata danych klientów w przemyśle spożywczym (2023)

Atak na systemy IT firmy spożywczej spowodował wyciek danych osobowych klientów oraz informacji o recepturach produktów. Incydent skutkował spadkiem zaufania konsumentów i znacznymi stratami finansowymi.

Bardzo trafna analiza – w dobie Przemysłu 4.0 dane stają się równie cenne jak surowce, a ich ochrona powinna być integralną częścią strategii każdej nowoczesnej firmy produkcyjnej.

Ciekawe ujęcie tematu, ale brakuje konkretów jak realnie wdrożyć te wszystkie zalecenia w mniejszych firmach. Nie każda firma ma zasoby na zaawansowane systemy bezpieczeństwa.